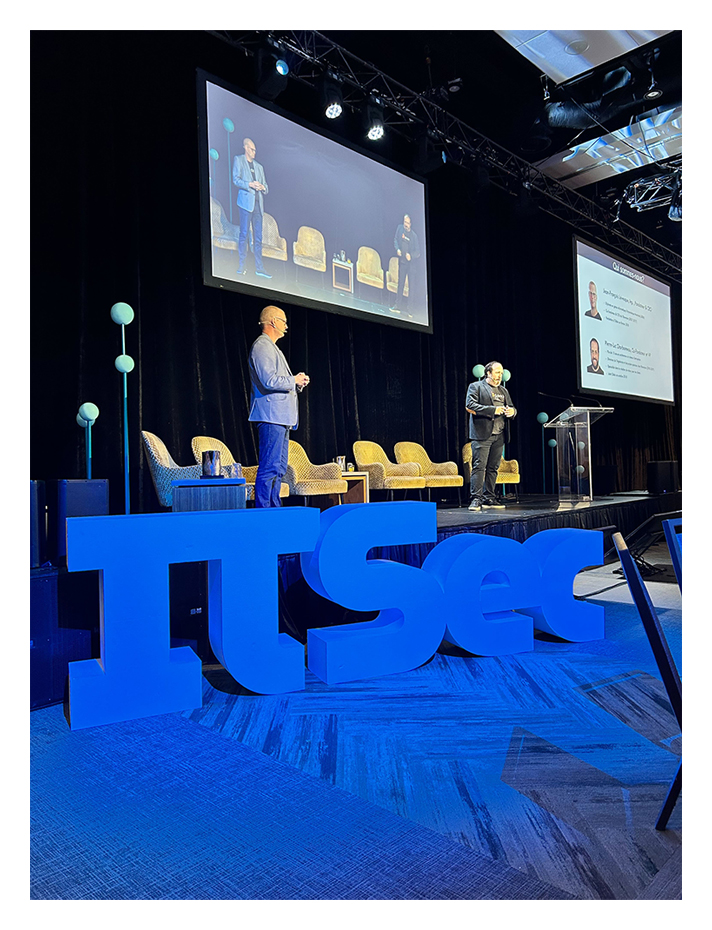

Sécurité informatique: L’affaire des TI

L’événement entièrement dédié aux professionnels TI du Québec le plus attendu de l’année - du 21 au 23 mai 2024

Pour la troisième année consécutive, Devolutions et ses partenaires organisent l’un des plus grands événements de sécurité informatique au Québec. ITSec fait désormais partie intégrante du paysage du numérique au Québec, et rassemble des centaines de professionnels des TI pour discuter technologies, cybersécurité et sécurité informatique. C’est l’occasion de réseauter avec une foule d’experts, de s’informer des nouvelles technologies sur le marché, d’établir des relations d’affaires durables et de siroter un cocktail en bonne compagnie.

Durant les deux journées que dureront l’événement, les participants auront la chance d’assister à des panels d’experts, des ateliers pratiques et des conférences simultanées portant sur les trois thèmes à l’honneur cette année : la cybersécurité, la sécurité des TI et les fournisseurs de services gérés (ou MSP).

Nouveauté cette année: Devolutions organise une journée de formations spéciales pour ses participants la veille d'ITSec, soit le 21 mai. Les sessions formatives, qui s’étenderont de 10 h à 17 h, porteront sur les dernières tendances en cybersécurité et les technologies associées aux produits de Devolutions. Elles seront présentées par nos experts en produits, l’équipe de sécurité de Devolutions, laquelle inclut notre Directeur de la sécurité, Martin Lemay, ainsi que d’autres invités.

Édition 2024

Au programme cette année à ITSec 2024 : plus de 500 professionnels de l’informatique, 25 exposants à visiter, plusieurs choix d’ateliers, des conférences électrisantes et des panels de discussions qui seront aussi captivants qu’instructifs. Un événement à ne pas manquer!

Venez découvrir

Cette année encore, vous pourrez assister à une foule de sessions et d’ateliers présentés par des experts de la sécurité d’entreprises québécoises, rencontrer des acteurs importants du milieu et parfaire vos connaissances en matière de sécurité informatique. Des solutions pratiques et des pistes de réflexion stimulantes vous seront également proposées pour faciliter votre travail au quotidien.

Réservez votre place dès maintenant!

Assurez-vous de réserver une place rapidement pour ITSec 2024.

Les places sont limitées!

ADMISSION

GÉNÉRALE

500 $

- Accès à toutes les séances, conférences et ateliers durant les deux journées d'ITSec et la possibilité de participer à la journée de formation du 21 mai

- Dîners et pauses-café

- Soirée 5 à 7

- Les repas pour les deux journées

- Spectacle d'humour

Lancement de l'événement

David Hervieux

CEO et fondateur de Devolutions

Discours d'ouverture

Steve Waterhouse, CD, CISSP

Conférencier et consultant en cybersécurité

Steve Waterhouse

Conférencier et spécialiste en sécurité informatique

22 mai à 10 h 05

Comment être un responsable efficace de la sécurité de l’information ?

Les RSSI doivent donc combiner des connaissances approfondies:

• De la sécurité de l’information;

• Des technologies de l’information;

• De la gestion des risques;

• Des compétences en matière de leadership;

• Des compétences en matière d’audit.

L’intelligence artificielle (IA) générative génère-t-elle de nouveaux risques de cybersécurité?

Patrick Moubarak

Expert en cybersécurité, CrowdStrike

Patrick Moubarak

Expert en cybersécurité, CrowdStrike

https://www.crowdstrike.com/fr-fr/22 mai à 11 h 10

L’intelligence artificielle (IA) générative génère-t-elle de nouveaux risques de cybersécurité?

Joignez-vous à Patrick Moubarak, expert en cybersécurité chez CrowdStrike basé à Montréal, pour explorer le vaste monde des adversaires avec plus que 230 groupes distincts.

Connaissez-les. Trouvez-les. Arrêtez-les.

Au cours de cette session, nous examinerons les derniers thèmes, tendances et événements concernant les adversaires suivis par l’équipe Counter Adversary Operations de CrowdStrike.

L’IA, les usurpations d’identités, l’infonuagique, les attaques de chaîne d’approvisionnement et d’autres facteurs permettent aux adversaires de commettre plus de méfaits et d’améliorer leurs méthodes d’infiltration.

Est-ce que les défenseurs ont une chance de remporter cette bataille?

La sécurité des courriels réinventée : Sécurisation des outils de collaboration et des courriels cloud

Nicolas Bergevin

Gestionnaire de comptes d’entreprise – Sécurité de la messagerie

Nicolas Bergevin

Gestionnaire de comptes d’entreprise – Sécurité de la messagerie, Check Point

https://www.checkpoint.com/fr/22 mai à 11 h 10

La sécurité des courriels réinventée : Sécurisation des outils de collaboration et des courriels cloud

MaLoi25, un programme d’aide subventionné pour la mise en conformité

Rémi Douville

Chargé de projet MALOI25

Rémi Douville

Chargé de projet MALOI25

https://insecm.ca/22 mai à 13 h 45

MaLoi25, un programme d’aide subventionné pour la mise en conformité

Comprendre la frontière entre cyber et TI

Simon-David Williams

CEO et fondateur de Groupe ISM

Simon-David Williams

CEO et fondateur de Groupe ISM

https://www.groupeism.ca/22 mai à 14 h 20

Comprendre la frontière entre cyber et TI

D’année en année, les technologies de l’information ont occasionné des changements massifs à nos environnements de travail, nos canaux de communication et de manière d’interagir avec nos semblables. Toutefois, qui dit changement de paradigme dit nouveau enjeux. La démocratisation des systèmes TI a laissé dans son sillage des cybermenaces aujourd’hui aussi pernicieuses qu’omniprésentes.

Durant la conférence, vous serez plongé dans l’histoire fascinante du métier des TI, depuis ses modestes débuts jusqu’au rôle central qu’il occupe actuellement dans le paysage technologique. Nous examinerons également la montée en puissance des cybermenaces, et évaluerons les risques et conséquences qui pèsent sur les systèmes informatiques modernes.

Une vaste gamme de solutions vous seront proposées à l’issue de la conférence, vous fournissant ainsi des perspectives pratiques et des stratégies efficaces pour naviguer dans le paysage complexe de la cybersécurité."

Audrey Shink

Technicienne informatique, Blue eden

Experte autant dans la technique que dans la vente, la formation, la rédaction et la pédagogie, Audrey a un seul but : réduire la technoanxiété au sein des entreprises par l’intermédiaire de son entreprise, Blue Eden. Au programme : mise en place de bonnes pratiques technologiques, accompagnement complet, cybersécurité, soutien, formation, etc.

Au cours des dernières années, Audrey a participé à plusieurs programmes, sommets et conférences, tels que le projet PARC, Digiwomen, Jedi contre les pirates et bien plus. En plus de s’être taillé une place dans un monde largement masculin, Audrey se démarque au quotidien par son humour (parfois rétro), sa façon d’imager les concepts et son franc-parler.

Frédérick Bernard

Président/Architecte de cybersécurité, Secur01

Frédérik a une expérience de plus de 15 ans dans les domaines des TI et de la cybersécurité. Entrepreneur visionnaire, il a fondé et dirigé Secur01 pendant 10 ans, une entreprise créée de sa passion pour faire de la cybersécurité une expertise de niche.

Leader positif reconnu dans les secteurs des TI, de la cybersécurité et de la gouvernance, Frédérik s’efforce à aider les entreprises spécialisées en TI à fournir à leurs clients des services de cybersécurité de qualité. Ayant lui-même géré un MSP pendant plus de 9 ans lui permet de connaître et de comprendre les enjeux auxquels les MSP actuels sont confrontés.

Son expérience d’architecte de solution en cybersécurité lui permet, avec le soutien de l’équipe chevronnée de Secur01, d’assurer que chaque entreprise soit protégée contre les menaces les plus récentes en présentant un portrait clair de leur posture de cybersécurité et de conformité réglementaire pour une prise de décision basée sur les risques réels.

Comprendre la frontière entre cyber et TI

Audrey Shink

Technicienne informatique, Blue eden

Audrey Shink

Technicienne informatique, Blue eden

Technicienne informatique depuis près de 17 ans et entrepreneure dans le domaine des technologies de l’information depuis quelques années, Audrey Shink se démarque par sa façon d’humaniser les TI et de soulever les questions et les débats entourant les TI sur les réseaux sociaux.

Experte autant dans la technique que dans la vente, la formation, la rédaction et la pédagogie, Audrey a un seul but : réduire la technoanxiété au sein des entreprises par l’intermédiaire de son entreprise, Blue Eden. Au programme : mise en place de bonnes pratiques technologiques, accompagnement complet, cybersécurité, soutien, formation, etc.

Au cours des dernières années, Audrey a participé à plusieurs programmes, sommets et conférences, tels que le projet PARC, Digiwomen, Jedi contre les pirates et bien plus. En plus de s’être taillé une place dans un monde largement masculin, Audrey se démarque au quotidien par son humour (parfois rétro), sa façon d’imager les concepts et son franc-parler.

22 mai à 14 h 20

Comprendre la frontière entre cyber et TI

"Découvrez comment se recoupent la cybersécurité et les technologies de l’information lors d’une conférence captivante à l’occasion d’ITSec 2024, au Sheraton de Saint-Hyacinthe. Menée de main de maître par Simon-David Williams du Groupe ISM et d’éminents experts du domaine, notamment Audrey Shink de Blue Eden Technologies et Frédérik Bernard de Secur01, la conférence explore la dynamique complexe qui lie la cybersécurité et les TI.

D’année en année, les technologies de l’information ont occasionné des changements massifs à nos environnements de travail, nos canaux de communication et de manière d’interagir avec nos semblables. Toutefois, qui dit changement de paradigme dit nouveau enjeux. La démocratisation des systèmes TI a laissé dans son sillage des cybermenaces aujourd’hui aussi pernicieuses qu’omniprésentes.

Durant la conférence, vous serez plongé dans l’histoire fascinante du métier des TI, depuis ses modestes débuts jusqu’au rôle central qu’il occupe actuellement dans le paysage technologique. Nous examinerons également la montée en puissance des cybermenaces, et évaluerons les risques et conséquences qui pèsent sur les systèmes informatiques modernes.

Une vaste gamme de solutions vous seront proposées à l’issue de la conférence, vous fournissant ainsi des perspectives pratiques et des stratégies efficaces pour naviguer dans le paysage complexe de la cybersécurité."

Simon-David Williams

CEO et fondateur de Groupe ISM

En tant que PDG du Groupe ISM depuis 2008 avec plus de 25 ans d’expérience auprès des PME québécoises, Simon-David Williams est aujourd’hui un chef de file dans le domaine de la technologie de l’information. Son équipe et lui offrent des solutions innovantes pour renforcer la sécurité des systèmes informatiques des entreprises. Il siège également au conseil international de Trust X Alliance, un réseau rassemblant plus de 350 entreprises et organisation en TI à travers le monde, démontrant ainsi l’apport du Québec à l’international. Simon-David est un membre actif de Millennium Micro et du Consortium informatique, où il travaille activement à la promotion de l’innovation et au partage des connaissances au sein de la communauté des TI. Il compte faire du Groupe ISM une référence en matière de technologies de l’information au Canada en misant sur l’excellence, l’innovation, la sécurité, le bien-être et l’humour.

Frédérick Bernard

Président/Architecte de cybersécurité, Secur01

Frédérik a une expérience de plus de 15 ans dans les domaines des TI et de la cybersécurité. Entrepreneur visionnaire, il a fondé et dirigé Secur01 pendant 10 ans, une entreprise créée de sa passion pour faire de la cybersécurité une expertise de niche.

Leader positif reconnu dans les secteurs des TI, de la cybersécurité et de la gouvernance, Frédérik s’efforce à aider les entreprises spécialisées en TI à fournir à leurs clients des services de cybersécurité de qualité. Ayant lui-même géré un MSP pendant plus de 9 ans lui permet de connaître et de comprendre les enjeux auxquels les MSP actuels sont confrontés.

Son expérience d’architecte de solution en cybersécurité lui permet, avec le soutien de l’équipe chevronnée de Secur01, d’assurer que chaque entreprise soit protégée contre les menaces les plus récentes en présentant un portrait clair de leur posture de cybersécurité et de conformité réglementaire pour une prise de décision basée sur les risques réels.

Comprendre la frontière entre cyber et TI

Frédérick Bernard

Président/Architecte de cybersécurité, Secur01

Frédérick Bernard

Président/Architecte de cybersécurité, Secur01

Frédérik a une expérience de plus de 15 ans dans les domaines des TI et de la cybersécurité. Entrepreneur visionnaire, il a fondé et dirigé Secur01 pendant 10 ans, une entreprise créée de sa passion pour faire de la cybersécurité une expertise de niche.

Leader positif reconnu dans les secteurs des TI, de la cybersécurité et de la gouvernance, Frédérik s’efforce à aider les entreprises spécialisées en TI à fournir à leurs clients des services de cybersécurité de qualité. Ayant lui-même géré un MSP pendant plus de 9 ans lui permet de connaître et de comprendre les enjeux auxquels les MSP actuels sont confrontés.

Son expérience d’architecte de solution en cybersécurité lui permet, avec le soutien de l’équipe chevronnée de Secur01, d’assurer que chaque entreprise soit protégée contre les menaces les plus récentes en présentant un portrait clair de leur posture de cybersécurité et de conformité réglementaire pour une prise de décision basée sur les risques réels.

22 mai à 14 h 20

Comprendre la frontière entre cyber et TI

"Découvrez comment se recoupent la cybersécurité et les technologies de l’information lors d’une conférence captivante à l’occasion d’ITSec 2024, au Sheraton de Saint-Hyacinthe. Menée de main de maître par Simon-David Williams du Groupe ISM et d’éminents experts du domaine, notamment Audrey Shink de Blue Eden Technologies et Frédérik Bernard de Secur01, la conférence explore la dynamique complexe qui lie la cybersécurité et les TI.

D’année en année, les technologies de l’information ont occasionné des changements massifs à nos environnements de travail, nos canaux de communication et de manière d’interagir avec nos semblables. Toutefois, qui dit changement de paradigme dit nouveau enjeux. La démocratisation des systèmes TI a laissé dans son sillage des cybermenaces aujourd’hui aussi pernicieuses qu’omniprésentes.

Durant la conférence, vous serez plongé dans l’histoire fascinante du métier des TI, depuis ses modestes débuts jusqu’au rôle central qu’il occupe actuellement dans le paysage technologique. Nous examinerons également la montée en puissance des cybermenaces, et évaluerons les risques et conséquences qui pèsent sur les systèmes informatiques modernes.

Une vaste gamme de solutions vous seront proposées à l’issue de la conférence, vous fournissant ainsi des perspectives pratiques et des stratégies efficaces pour naviguer dans le paysage complexe de la cybersécurité."

Simon-David Williams

CEO et fondateur de Groupe ISM

En tant que PDG du Groupe ISM depuis 2008 avec plus de 25 ans d’expérience auprès des PME québécoises, Simon-David Williams est aujourd’hui un chef de file dans le domaine de la technologie de l’information. Son équipe et lui offrent des solutions innovantes pour renforcer la sécurité des systèmes informatiques des entreprises. Il siège également au conseil international de Trust X Alliance, un réseau rassemblant plus de 350 entreprises et organisation en TI à travers le monde, démontrant ainsi l’apport du Québec à l’international. Simon-David est un membre actif de Millennium Micro et du Consortium informatique, où il travaille activement à la promotion de l’innovation et au partage des connaissances au sein de la communauté des TI. Il compte faire du Groupe ISM une référence en matière de technologies de l’information au Canada en misant sur l’excellence, l’innovation, la sécurité, le bien-être et l’humour.

Audrey Shink

Technicienne informatique, Blue eden

Technicienne informatique depuis près de 17 ans et entrepreneure dans le domaine des technologies de l’information depuis quelques années, Audrey Shink se démarque par sa façon d’humaniser les TI et de soulever les questions et les débats entourant les TI sur les réseaux sociaux.

Experte autant dans la technique que dans la vente, la formation, la rédaction et la pédagogie, Audrey a un seul but : réduire la technoanxiété au sein des entreprises par l’intermédiaire de son entreprise, Blue Eden. Au programme : mise en place de bonnes pratiques technologiques, accompagnement complet, cybersécurité, soutien, formation, etc.

Au cours des dernières années, Audrey a participé à plusieurs programmes, sommets et conférences, tels que le projet PARC, Digiwomen, Jedi contre les pirates et bien plus. En plus de s’être taillé une place dans un monde largement masculin, Audrey se démarque au quotidien par son humour (parfois rétro), sa façon d’imager les concepts et son franc-parler.

Comment la solution d’Obkio a contribué à optimiser les opérations des MSSP, en intégrant les réseaux SD-WAN

Pierre-Luc Charbonneau

VP des ventes et marketing, Obkio

Pierre-Luc Charbonneau

VP des ventes et marketing, Obkio

https://obkio.com/22 mai à 13 h 45

Comment la solution de monitoring de performance réseau d’Obkio a contribué à optimiser les opérations des MSSP, en intégrant les réseaux SD-WAN des entreprises.

Assurer la sécurité des PME québécoises : Guide pour propriétaires d’entreprise

René-Sylvain Bédard

PDG et fondateur d’Indominus

René-Sylvain Bédard

PDG et fondateur d’Indominus

https://indominus.com/fr22 mai à 13 h 00

Assurer la sécurité des PME québécoises : Guide pour propriétaires d’entreprise

Renforcez la sécurité de votre infrastructure informatique avec la norme CAN/CIOSC 104:2021

Stéphane Auger

Vice président, CTO, Microfix

Stéphane Auger

Vice President, CTO

https://www.equipemicrofix.com/Stéphane Auger a 25 ans d’expérience en TI dont plus de dix ans en cybersécurité. Il a géré un fournisseur Internet québécois et deux fournisseurs de services gérés (MSP). Avec son profil d’administrateur système et de réseaux expérimenté, il a travaillé dans plusieurs types d’infrastructures TI et géré une multitude d’incidents de cybersécurité. Depuis quelques années, il s’est spécialisé dans les technologies zero trust et en conformité, notamment la Loi 25 et la norme ISO 27001. Il est actuellement le CTO/CISO d’Équipe Microfix, un MSP/MSSP basé à Terrebonne.

22 mai à 16 h 00

Renforcez la sécurité de votre infrastructure informatique avec la norme CAN/CIOSC 104:2021

Intelligence artificielle générative et observabilité des réseaux - La prochaine génération d’analyse de logs.

Jérémie Farret

Ingénieur en informatique, Mind in a Box

Jérémie Farret

Ingénieur en informatique INSA

https://mindinabox.ai/frPublications et présentations :

ATMA Paris France 2006 - « Un simulateur géométrique de nouvelle génération pour l’industrie navale et aéronautique » (Publication, Paris)

Europython Geneva Switzerland 2006 - “LLG Python – A python based approach for High Performance Parallel Geometric Computing”, “LLG Python – Geometric Computing in Python for Next Generation Games”

Urban Paris France 2007 - “Universal Solid 3D Data Format for High Performance Urban Simulation” 3D Arch Zurich Switzerland 2007 - “3D Solid Representation and visualization for large heterogeneous sites with urban and rural heritage: a case study”

Geoweb Vancouver Canada 2007 - “Interconnecting Polygonal and Polynomial 3D Geoweb for High Performance Computing”

Geoweb Vancouver Canada 2008 - “A Bridge Between GeoWeb and High Performance Simulation” HPCS 2010 Toronto Canada - “High performance geometric computing for mobile robotics simulation”

Geoweb Vancouver Canada 2010 - “3D / 3D Geoweb Parallel Engine for Real Time Simulation” HPCS Montréal Canada 2011 - “Echolocation Navigation for High Performance Urban Simulation”

10. AFPR Paris France juin 2014 - « L’évolution des normes : une réponse adaptée au triple défi géométrique de l’impression 3D »

11. Sirris Bruxelles Belgique 2015 - “Hacking, IT Security and 3D Printing”

22 mai à 13 h 45

Intelligence artificielle générative et observabilité des réseaux - La prochaine génération d’analyse de logs.

Attaques sophistiquées en 2024

Charles F. Hamilton

Directeur exécutif de la sécurité, KPMG

Charles F. Hamilton

Directeur exécutif de la sécurité offensive

https://kpmg.com/ca/fr/home.html23 mai à 10 h 40

Attaques sophistiquées en 2024

Réaction aux incidents en PME

Steve Lavoie

Directeur des TI, MicroMedica

Steve Lavoie

Directeur des TI et de la cybersécurité

https://www.mmbs.ca/Steve Lavoie a déjà été conférencier dans plusieurs événements tels que le SeQCure (Édition 2024 Infusé) ou encore au HackFest ( Hackfest 2024 | Talks, Villages and CTFs (October 11 - 12) | Trainings (October 7 - 8 - 9 - 10) | Largest hacking event and community in Canada | Quebec City, Canada).

Il a aussi été invité à participer au podcast PolySecure (PolySécure Podcast - Épisodes).

23 mai à 10 h 40

Réaction aux incidents en PME

Dans cet atelier seront mises en place les assises théoriques de la gestion d’incidents en petite entreprise. Ainsi, vous disposerez de notions et d’outils concrets pour mieux gérer les cybermenaces au quotidien.

Conférence de fermeture / : Comment les soft skills transforment la cybersécurité et redéfinissent l’avenir

Gabrielle Botbol

Pentester chez Desjardins

Gabrielle Botbol

Pentester chez Desjardins

23 mai à 14 h 40

Votre sécurité est-elle prête pour Microsoft 365 Copilot?

Alexandre Laflamme

Chargé de comptes, Sherweb

Alexandre Laflamme

Chargé, programmes partenaires et incentifs de vente

https://www.sherweb.com/fr/Alex aide les partenaires Sherweb à réussir dans le cloud. Peu importe les embûches qui se présentent sur ce parcours, il est déterminé à guider et à conseiller tous les partenaires pour les pousser à atteindre leur plein potentiel. Son expérience professionnelle comprend cinq ans dans le secteur bancaire ainsi que la gestion d'une petite entreprise d'ordinateurs personnalisés et un court moment passé en tant que joueur professionnel de jeux vidéos. Quand il n'est pas occupé à propulser les partenaires Sherweb vers leurs objectifs, Alex est un grand amateur du championnat d'Angleterre de football et de sa collection de cartes de Magic the Gathering.

22 mai à 11h10

Votre sécurité est-elle prête pour Microsoft 365 Copilot?

La préparation de votre sécurité est un élément clé dans le soutien de vos clients à travers leur transition vers l'IA. Apprenez à les guider dans la mise en place d'une posture de sécurité solide et découvrez la gouvernance des données et comment elle interagit avec Copilot pour Microsoft 365.

Déchiffrer la performance des MSP : Stratégies financières et KPI incontournables

Félix Latour

Expert en finance des MSP, Le Contrôleur

Félix Latour

Expert en finance des MSP

https://www.controleur.ca/Félix Latour, passionné de technologie et expert en finance des MSP, compte plus de cinq ans d’expérience en comptabilité spécialisée. Dirigeant d’une équipe avant-gardiste en contrôle financier, il rehausse l’accompagnement comptable des entrepreneurs grâce à une analyse d’indicateurs de gestion et une stratégie financière adaptée. Grâce au travail de son équipe multidisciplinaire, il prône une approche directe et formatrice avec les dirigeants d’entreprise pour propulser leur croissance.

23 mai à 9h40

Déchiffrer la performance des MSP : Stratégies financières et KPI incontournables

Cet atelier est conçu spécifiquement pour les professionnels désirant maîtriser les leviers de succès financier dans un environnement compétitif. Son objectif est de renforcer vos connaissances en finance, adaptées spécifiquement à votre secteur d’activité. Nous y dévoilerons les meilleures stratégies pour une gestion financière efficace, ainsi qu’un ensemble de ratios financiers essentiels pour stimuler la croissance de votre entreprise.

Humoriste

Louis T.

Humoriste

Louis T.

Humoriste

https://louist.ca/Reconnu pour la qualité de ses textes et de son humour, Louis T fait rire et réfléchir autant sur scène que sur les réseaux sociaux. Auteur et concepteur, il présente des œuvres bien ficelées, dans lesquels il aime présenter les deux côtés de la médaille (ou plutôt taquiner les gens des deux côtés de la clôture!). Ses one-man show Objectivement parlant et Vérités et conséquences lui ont permis de récolter quatre nominations au gala des Olivier. En 2020, il a rassemblé ses réflexions « pandémiques » pour en faire Les actus à Louis T, un balado web devenu tournée de spectacles autoproduits, puis présenté sous la forme d’une revue de fin d’année. La captation finale, judicieusement intitulée Sexe, politique et pandémie est d’ailleurs disponible gratuitement sur YouTube. Louis T se tient également bien occupé au petit écran, on a pu le voir comme collaborateur régulier à l’émission Le monde a l’envers à TVA et pour Télé-Québec, il a préparé les documentaires Apprenti Autiste et Aiguille sous roche. Il anime également depuis trois ans Louis T veut savoir sur la chaîne Savoir Média. À la radio, on peut l’entendre comme collaborateur régulier sur ICI première à l’émission La journée est encore jeune.

22 mai à 20h

Revue d'actualité humoristique

Dans ce spectacle spécialement conçu pour les événements corporatifs, Louis T revient sur les enjeux et nouvelles ayant marqué l'actualité de la dernière année. Fort de son expérience de plus d'une centaine de représentations, Louis T a su trouver l'équilibre entre blagues, réflexions et quelques cabotinages, parce qu'il s'agit avant tout d'un spectacle d'humour.

Une attention particulière a été porté pour s'assurer d'un spectacle accessible à tous; des mordus d'actualités, à ceux n’ayant pas ouvert le journal depuis... quelques temps.

Sécuriser Microsoft 365 pour les non spécialistes

Guillaume Boivert

Dir. de l’innovation des produits, Sherweb

Guillaume Boivert

Directeur de l’innovation des produits

https://sherweb.com/fr/Guillaume a grandement contribué à la commercialisation des solutions d’infrastructure en tant que service de Sherweb pour le cloud public et privé. Il possède plus de 15 ans d’expérience en création et en promotion de services Web pour des plateformes interentreprises ou de commerce de détail. Avant d’occuper son poste actuel, Guillaume assurait la gestion du portfolio Sherweb de produits liés à la sécurité et à la conformité. Il détient un diplôme en systèmes d’information sur ordinateur et possède une formation en gestion à l’Université McGill.

21 mai à 13h30 - Salle 3

Sécuriser Microsoft 365 pour les non spécialistes

Vous êtes responsable de Microsoft 365 dans une petite entreprise, ou encore agissez à titre de technicien chez un fournisseur de services gérés (MSP) non spécialisé?

Quand ce n'est pas notre monde, la sécurité de Microsoft 365 peut sembler un fardeau insurmontable comprenant des douzaines de portails, de produits et de mots de têtes!

Venez passer 90 minutes en compagnie de Guillaume Boisvert, expert en sécurité, qui passera en revue les bases pratiques de la sécurité moderne de Microsoft 365 à un niveau accessible pour tous.

Optimisation des autorisations dans Microsoft : Gestion simplifiée avec 365 Permission Manager

Ronaldo Neves

Consultant en prévente, Hornetsecurity

Ronaldo Neves

Consultant en prévente

https://www.hornetsecurity.com/fr-ca/Ronaldo Neves est consultant en prévente chez Hornetsecurity. Toujours à l’affût des nouvelles tendances et technologies du domaine, Ronaldo s’appuie sur sa vaste expérience en gestion d’environnements M365 pour servir au mieux les intérêts de nos partenaires et clients. En implémentant les solutions de Horneysecurity, il renforce leur posture de sécurité et les aide à se prémunir contre les cybermenaces.

22 mai à 16 h 00

Optimisation des autorisations dans Microsoft : Gestion simplifiée avec 365 Permission Manager

Explorez les fonctionnalités de 365 Permission Manager, lesquelles permettent aux administrateurs de gérer efficacement les autorisations à l’échelle du tenant. Apprenez comment cette solution intuitive offre une visibilité granulaire, des contrôles avancés et une automatisation intelligente pour sécuriser et optimiser l’accès aux ressources dans votre environnement Microsoft 365.

Comment implémenter un processus de conformité à la Loi 25

Cercle Numérique

Hugo Lambert, Jean-François Latreille, Patrick Howe, Philippe Chevalier, Eric Caouette et Anne Martel

Un regroupement d’experts pour vous aider à mieux gérer les données personnelles dans votre organisation

https://cerclenumerique.com/23 mai à 11h20

Comment implémenter un processus de conformité à la Loi 25

Plusieurs entreprises tentent d’implémenter la Loi 25 de façon stricte, c’est-à-dire en adhérant à ses critères de base. Toutefois, lorsqu’il est question de lois, il n’est pas suffisant de les respecter à la lettre; il faut aussi en comprendre l’intention.

Quelles sont les étapes à suivre pour assurer la mise en conformité de votre entreprise à la Loi 25?

L’implémentation de stratégies complémentaires aux TI pourrait-elle faciliter votre mise en conformité et ainsi vous permettre de mieux respecter l’intention de la Loi?

Quelles sont les trois questions à poser aux différents experts qui vous entourent pour implémenter un processus de conformité?

Hugo Lambert

Cofondateur et PDG de LPR Technologies

https://lprtechnologies.com/

Multientrepreneur et consultant senior en technologies de l’information, possédant plus de 25 ans d’expérience, il se démarque par ses compétences en infrastructure et cybersécurité ainsi que ses valeurs basées sur le respect, l’écoute et la coopération. Leader dans l’âme avec une énergie positive, mais préoccupé par les cybermenaces sur les PME, il a collaboré en septembre 2021 à la création du Cercle Numérique où ses expertises en TI et en cybersécurité sont mises de l’avant.

Jean-François Latreille

Avocat, Dubé Latreilles avocats inc.

Spécialisé en droit de la vie privée et droit de la cybersécurité, il aide les entreprises à minimiser les risques inhérents aux technologies de l’information (gouvernance, contrats, assurances, plan d’urgence, etc.) et à se conformer aux lois applicables en matière de protection des renseignements personnels.

Patrick Howe

PRP, ARP, président de CONSULAT relations publiques

Patrick Howe, PRP, ARP, est le président de CONSULAT relations publiques, un cabinet de services et conseils stratégiques qu’il a cofondé en 2015. Il est spécialisé en affaires publiques, relations avec les médias et dans la gestion de crises médiatiques. Il est agréé en relations publiques par la Société canadienne des relations publiques (SCRP) et détient la marque de reconnaissance PRP de la Société québécoise des professionnels en relations publiques (SQPRP). Son opinion est régulièrement sollicitée par des médias d’information. Ces derniers mois, on a pu l’entendre notamment sur les ondes du 98,5 FM, à LCN, au TVA Nouvelles et lire son opinion dans Le Devoir ou La Presse.

Philippe Chevalier

Co-fondateur de l’agence Sarx Inc.

Philippe Chevalier est co-fondateur de l’agence Sarx Inc, détectives privés dédiés aux enquêtes de déloyauté, fraudes et cybermenaces sur les entreprises. Sarx travaille également avec une Intelligence artificielle enquêtrice, éduquée aux enquêtes sensibles. Sarx monte au front et au contact des hackers. L’agence applique une méthode Sun Tzu et connaît ses adversaires pour mieux les voir venir, saisir leurs modes opératoires, motivations, et ainsi mieux les combattre.

Eric Caouette

Vice-président du développement de marché national et international, Coginov

Avec plus de 25 ans d’expertise en poche, il a rejoint l’équipe chevronnée de Coginov il y a maintenant 4 ans. Il est créatif, énergique et toujours à l’écoute. Il est constamment à la recherche d’une opportunité d’aider ses clients, que ce soit en proposant des solutions de son arsenal, ou en recommandant des collègues rencontrés en cours de route. Cela lui a permis de développer des partenariats solides dans de nouveaux domaines, dont celui de la sécurité des données et de la conformité, ce qui l’a mené à participer à la création du Cercle Numérique en 2021, un partenariat dont il est très fier et où son expertise en développement est mise en valeur.

Anne Martel

Cofondatrice d’Alcor&Mizar

Anne Martel, cofondatrice d’Alcor&Mizar, une entreprise spécialisée dans l’accompagnement stratégique et la gestion de portefeuilles d’assurances de dommages, s’appuie sur plus de 30 ans d’expérience dans le secteur des assurances de dommages. Alcor&Mizar privilégie une approche exclusivement consultative, sans vente de produits d’assurance. Anne Martel exploite sa connaissance approfondie du domaine pour négocier et améliorer les primes et couvertures d’assurances des entreprises. Grâce à son parcours particulier, elle a été courtière en assurances, experte en sinistres, gestionnaire de risques diplômée, ainsi que propriétaire de son propre cabinet de courtage pendant plus de 20 ans. Avec l’essor des assurances contre les cyberrisques et la cybersécurité, son équipe collabore étroitement avec les acteurs technologiques pour atteindre un objectif commun : la protection des entreprises et des informations qu’elles détiennent.

Sécurisation de l'accès

privilégié : une perspective pour les gestionnaires TI

Maurice Côté

VP produit, Devolutions

Maurice Côté

VP produit

https://devolutions.net/fr/En tant que VP des produits chez Devolutions, Maurice travaille en étroite collaboration avec des analystes, des clients et des partenaires d’affaires pour rester au fait des dernières technologies de gestion des identités et des accès privilégiés. Son savoir encyclopédique en matière de PAM est une ressource précieuse pour l’entreprise et il travaille actuellement à parfaire ses connaissances en ce qui a trait au principe de confiance zéro. Maurice excelle dans l’implémentation de fonctionnalités adaptées aux besoins de toutes les entreprises, quelle que soit leur taille.

22 mai 16 h 00

Sécurisation de l'accès privilégié : une perspective pour les gestionnaires TI

Cet atelier est conçu pour les gestionnaires TI désirant renforcer la sécurité des accès privilégiés conformément aux recommandations de Microsoft. Nous explorerons comment une solution efficace de gestion des accès privilégiés (PAM) peut être cruciale pour protéger les ressources les plus sensibles d'une entreprise. L'atelier couvrira les principes clés des recommandations de Microsoft, démontrant comment notre produit PAM se conforme avec ces pratiques pour offrir une sécurité robuste et adaptable.

Choisir son modèle d’opérations de sécurité : SIEM vs MDR de produit vs MSP/MSSP

Martin Paré

Prévente technique, Arctic Wolf

Martin Paré

Prévente technique

https://arcticwolf.com/fr/Bio of the speaker : Martin est dans les domaines des TI depuis plus de 20 ans, autant du côté client, partenaire et manufacturier dans le domaine de la virtualisation, la protections des données et la sécurité.

23 mai à 13 h 30

Choisir son modèle d’opérations de sécurité : SIEM vs MDR de produit vs MSP/MSSP

Nous allons explorer les différents modèles d’opérations de sécurité disponibles de nos jours et en regarder les avantages et les inconvénients.

Cybersécurité à l’ère de l’IA générative: Revue des tendances, opportunités et menaces

Microsoft

David-Alexandre Thibault St-Pierre et Miryama Abdulaziz, spécialistes – sécurité et conformité

David-Alexandre Thibault St-Pierre

Spécialiste – sécurité et conformité

David-Alexandre Thibault St-Pierre est Spécialiste en sécurité & conformité chez Microsoft. Au quotidien, David-Alexandre aide les ministères, organismes et municipalités du Québec à renforcer leur posture de sécurité en assurant l’acquisition, le déploiement et l’optimisation d’outils modernes qui s’appuient sur le nuage et l’IA générative.

Fort de son expérience en déploiements infonuagiques de grande envergure, M. Thibault St-Pierre fait partie de divers groupes de travail et communautés avec lesquels il établit des meilleures pratiques en matière de partage, de sécurité et de conformité des données gouvernementales dans le nuage.

23 mai à 8 h 30

Cybersécurité à l’ère de l’IA générative: Revue des tendances, opportunités et menaces

Dans un proche avenir, le succès technologique d’une entreprise dépendra de sa capacité à maximiser les bénéfices et opportunités qu’offre l’intelligence artificielle. Joignez-vous aux spécialistes en sécurité de Microsoft pour une conversation captivante sur les cybermenaces, les enjeux et les possibilité de l’IA en ce qui a trait à la cybersécurité. Découvrez la vision et la stratégie de Microsoft en matière de sécurité de bout en bout, de cybersécurité basée sur l'IA générative, et comment sécuriser et gouverner l’IA.

Miryama Abdulaziz

Spécialiste – sécurité et conformité

Miryama a nouvellement été nommée Spécialiste en sécurité et conformité chez Microsoft. Dans son mandat précédent, elle avait pour objectif principal d’aider les revendeurs partenaires de Microsoft spécialisés en cybersécurité au Canada à établir leur pratique de cybersécurité et à développer leurs offres techniques associées.

Passionnée par le travail social et le développement durable, Miryama participe à de nombreuses initiatives volontaires à Montréal. Ainsi, Miryama réunit sa passion et sa profession pour mieux soutenir les organismes locaux.

Agenda

Devolutions et ses partenaires innovent encore cette année en offrant une journée de formations spéciales à ses participants la veille d’ITSec, soit le 21 mai. Les sessions formatives, qui s’étenderont de 10 h à 17 h, porteront sur les dernières tendances en cybersécurité et les technologies associées aux produits de Devolutions. Elles seront présentées par nos experts en produits, l’équipe de sécurité de Devolutions, laquelle inclut notre chef informaticien, Martin Lemay, ainsi que d’autres invités.

Salle 1 - Maîtriser le PAM grâce aux produits Devolutions

Yannick Leblanc - Formateur

Explorez avec nous les possibilités qu’offrent Remote Desktop Manager, Devolutions Server et notre module PAM en matière de gestion d’identifiants privilégiés. Nous revisiterons ensemble les concepts de base du PAM et détaillerons les meilleures manières de contrôler vos identifiants ainsi que les façons les plus efficaces et transparentes de les utiliser.

Salle 2 - Intro à Zero-Trust : Premiers pas avec Microsoft Intune et Entra ID

Christophe Boyer - Chef d’équipe TI, Simon Chalifoux - Directeur des systèmes d’Information

Découvrez les concepts fondamentaux de la sécurité Zero-Trust avec notre atelier intitulé : Intro à Zero-Trust : Premiers pas avec Microsoft Intune et Entra ID. Ce cours offre une introduction détaillée au modèle Zero-Trust, en commençant par les bases et en terminant par les applications pratiques avec Microsoft Intune et Entra ID. Les participants apprendront comment intégrer des appareils, définir des profils de configuration, et gérer le déploiement et le dépannage d’applications. L’atelier couvre également les politiques de conformité et introduit les stratégies d’accès conditionnel avec Entra ID, en misant sur la conformité des appareils. Idéal pour les professionnels des TI à la recherche d’un modèle concret d’architecture Zero-Trust.

Salle 3 - Cyber Threat Intelligence en Action - Analyse des cybermenaces

Martin Lemay - Directeur de la sécurité, William Matos - Spécialiste en sécurité opérationnelle

Plongez dans l’univers captivant de la Cyber Threat Intelligence en participant à notre atelier portant sur l’analyse des cybermenaces. Durant l’atelier, nous examinerons le cycle de vie complet du CTI et mettrons en relief quelques outils essentiels à la collecte de renseignements. Également au programme : la présentation d’une étude de cas en lien avec la collecte de renseignements chez les fournisseurs de services gérés (MSP) et l’exploration de stratégies concrètes visant à faciliter la communication avec le secteur des affaires.

Salle 1 - Démystifier l’authentification RDP : techniques avancées de diagnostic

Marc-André Moreau - Directeur de la technologie

L’atelier « Démystifier l’authentification RDP : Techniques avancées de diagnostic » est une formation destinée aux professionnels des TI et aux administrateurs système, centrée sur les compétences en diagnostic avancé des systèmes d’authentification RDP. Cette session porte principalement sur l’utilisation d’outils spécialisés comme Wireshark pour l’analyse de trafic réseau RDP, MsRdpEx pour approfondir le comportement réel du client mstsc et l’exploitation des journaux d’événements Windows pour extraire des indices précieux. En naviguant à travers des cas pratiques et des simulations, les participants apprendront à détecter et résoudre les problèmes empêchant Kerberos de fonctionner à tous les coups, même hors du réseau d’entreprise, en évitant systématiquement le recours à NTLM. Cette formation est essentielle pour ceux qui cherchent à renforcer leur maîtrise des environnements RDP complexes.

Salle 2 - Sentinel, votre allié sécurité : Workshop complet pour une maîtrise rapide

Patrick Pilotte - Chef d’équipe, David Grandolfo - Spécialiste en sécurité opérationnelle

Cette session interactive de deux heures vise à vous plonger dans l’univers de Sentinel. Elle portera, entre autres, sur les fonctionnalités essentielles de l’interface utilisateur, le processus d’intégration des journaux et l’architecture de Sentinel. Vous y découvrirez comment définir et intégrer des règles personnalisées, et pourrez profiter d’une expérience pratique d’analyse et de corrélation des journaux. À la fin de l’atelier, vous saurez tout de Sentinel, votre allié indispensable en matière de sécurité.

Salle 3 - Sécuriser Microsoft 365 pour les non spécialistes

Guillaume Boisvert - Directeur de l’innovation des produits

Vous êtes responsable de Microsoft 365 dans une petite entreprise, ou encore agissez à titre de technicien chez un fournisseur de services gérés (MSP) non spécialisé?

Quand ce n'est pas notre monde, la sécurité de Microsoft 365 peut sembler un fardeau insurmontable comprenant des douzaines de portails, de produits et de mots de têtes!

Venez passer 90 minutes en compagnie de Guillaume Boisvert, expert en sécurité, qui passera en revue les bases pratiques de la sécurité moderne de Microsoft 365 à un niveau accessible pour tous.

Hall des commanditaires / Café avec nos commanditaires

Steve Waterhouse

Conférencier et spécialiste en sécurité informatique

22 mai à 10 h 05

Comment être un responsable efficace de la sécurité de l’information ?

Les RSSI doivent donc combiner des connaissances approfondies:

• De la sécurité de l’information;

• Des technologies de l’information;

• De la gestion des risques;

• Des compétences en matière de leadership;

• Des compétences en matière d’audit.

Nicolas Bergevin

Gestionnaire de comptes d’entreprise – Sécurité de la messagerie, Check Point

https://www.checkpoint.com/fr/22 mai à 11 h 10

La sécurité des courriels réinventée : Sécurisation des outils de collaboration et des courriels cloud

MSP avec Alexandre Laflamme

Votre sécurité est-elle prête pour Microsoft 365 Copilot?

Alexandre Laflamme

Chargé, programmes partenaires et incentifs de vente

https://www.sherweb.com/fr/Alex aide les partenaires Sherweb à réussir dans le cloud. Peu importe les embûches qui se présentent sur ce parcours, il est déterminé à guider et à conseiller tous les partenaires pour les pousser à atteindre leur plein potentiel. Son expérience professionnelle comprend cinq ans dans le secteur bancaire ainsi que la gestion d'une petite entreprise d'ordinateurs personnalisés et un court moment passé en tant que joueur professionnel de jeux vidéos. Quand il n'est pas occupé à propulser les partenaires Sherweb vers leurs objectifs, Alex est un grand amateur du championnat d'Angleterre de football et de sa collection de cartes de Magic the Gathering.

22 mai à 11h10

Votre sécurité est-elle prête pour Microsoft 365 Copilot?

La préparation de votre sécurité est un élément clé dans le soutien de vos clients à travers leur transition vers l'IA. Apprenez à les guider dans la mise en place d'une posture de sécurité solide et découvrez la gouvernance des données et comment elle interagit avec Copilot pour Microsoft 365.

Patrick Moubarak

Expert en cybersécurité, CrowdStrike

https://www.crowdstrike.com/fr-fr/22 mai à 11 h 10

L’intelligence artificielle (IA) générative génère-t-elle de nouveaux risques de cybersécurité?

Joignez-vous à Patrick Moubarak, expert en cybersécurité chez CrowdStrike basé à Montréal, pour explorer le vaste monde des adversaires avec plus que 230 groupes distincts.

Connaissez-les. Trouvez-les. Arrêtez-les.

Au cours de cette session, nous examinerons les derniers thèmes, tendances et événements concernant les adversaires suivis par l’équipe Counter Adversary Operations de CrowdStrike.

L’IA, les usurpations d’identités, l’infonuagique, les attaques de chaîne d’approvisionnement et d’autres facteurs permettent aux adversaires de commettre plus de méfaits et d’améliorer leurs méthodes d’infiltration.

Est-ce que les défenseurs ont une chance de remporter cette bataille?

11 h 40 - Discours express - Convoflo

11 h 50 - Discours express - Secur01

12 h 30 - Discours express - Secure Exchanges

12 h 40 - Discours express - AGMT

René-Sylvain Bédard

PDG et fondateur d’Indominus

https://indominus.com/fr22 mai à 13 h 00

Assurer la sécurité des PME québécoises : Guide pour propriétaires d’entreprise

Jérémie Farret

Ingénieur en informatique INSA

https://mindinabox.ai/frPublications et présentations :

ATMA Paris France 2006 - « Un simulateur géométrique de nouvelle génération pour l’industrie navale et aéronautique » (Publication, Paris)

Europython Geneva Switzerland 2006 - “LLG Python – A python based approach for High Performance Parallel Geometric Computing”, “LLG Python – Geometric Computing in Python for Next Generation Games”

Urban Paris France 2007 - “Universal Solid 3D Data Format for High Performance Urban Simulation” 3D Arch Zurich Switzerland 2007 - “3D Solid Representation and visualization for large heterogeneous sites with urban and rural heritage: a case study”

Geoweb Vancouver Canada 2007 - “Interconnecting Polygonal and Polynomial 3D Geoweb for High Performance Computing”

Geoweb Vancouver Canada 2008 - “A Bridge Between GeoWeb and High Performance Simulation” HPCS 2010 Toronto Canada - “High performance geometric computing for mobile robotics simulation”

Geoweb Vancouver Canada 2010 - “3D / 3D Geoweb Parallel Engine for Real Time Simulation” HPCS Montréal Canada 2011 - “Echolocation Navigation for High Performance Urban Simulation”

10. AFPR Paris France juin 2014 - « L’évolution des normes : une réponse adaptée au triple défi géométrique de l’impression 3D »

11. Sirris Bruxelles Belgique 2015 - “Hacking, IT Security and 3D Printing”

22 mai à 13 h 45

Intelligence artificielle générative et observabilité des réseaux - La prochaine génération d’analyse de logs.

Pierre-Luc Charbonneau

VP des ventes et marketing, Obkio

https://obkio.com/22 mai à 13 h 45

Comment la solution de monitoring de performance réseau d’Obkio a contribué à optimiser les opérations des MSSP, en intégrant les réseaux SD-WAN des entreprises.

Rémi Douville

Chargé de projet MALOI25

https://insecm.ca/22 mai à 13 h 45

MaLoi25, un programme d’aide subventionné pour la mise en conformité

Conférence avec Simon-David Williams / Comprendre la frontière entre cyber et TI

Simon-David Williams

CEO et fondateur de Groupe ISM

https://www.groupeism.ca/22 mai à 14 h 20

Comprendre la frontière entre cyber et TI

D’année en année, les technologies de l’information ont occasionné des changements massifs à nos environnements de travail, nos canaux de communication et de manière d’interagir avec nos semblables. Toutefois, qui dit changement de paradigme dit nouveau enjeux. La démocratisation des systèmes TI a laissé dans son sillage des cybermenaces aujourd’hui aussi pernicieuses qu’omniprésentes.

Durant la conférence, vous serez plongé dans l’histoire fascinante du métier des TI, depuis ses modestes débuts jusqu’au rôle central qu’il occupe actuellement dans le paysage technologique. Nous examinerons également la montée en puissance des cybermenaces, et évaluerons les risques et conséquences qui pèsent sur les systèmes informatiques modernes.

Une vaste gamme de solutions vous seront proposées à l’issue de la conférence, vous fournissant ainsi des perspectives pratiques et des stratégies efficaces pour naviguer dans le paysage complexe de la cybersécurité.

Audrey Shink

Technicienne informatique, Blue eden

Experte autant dans la technique que dans la vente, la formation, la rédaction et la pédagogie, Audrey a un seul but : réduire la technoanxiété au sein des entreprises par l’intermédiaire de son entreprise, Blue Eden. Au programme : mise en place de bonnes pratiques technologiques, accompagnement complet, cybersécurité, soutien, formation, etc.

Au cours des dernières années, Audrey a participé à plusieurs programmes, sommets et conférences, tels que le projet PARC, Digiwomen, Jedi contre les pirates et bien plus. En plus de s’être taillé une place dans un monde largement masculin, Audrey se démarque au quotidien par son humour (parfois rétro), sa façon d’imager les concepts et son franc-parler.

Frédérick Bernard

Président/Architecte de cybersécurité, Secur01

Frédérik a une expérience de plus de 15 ans dans les domaines des TI et de la cybersécurité. Entrepreneur visionnaire, il a fondé et dirigé Secur01 pendant 10 ans, une entreprise créée de sa passion pour faire de la cybersécurité une expertise de niche.

Leader positif reconnu dans les secteurs des TI, de la cybersécurité et de la gouvernance, Frédérik s’efforce à aider les entreprises spécialisées en TI à fournir à leurs clients des services de cybersécurité de qualité. Ayant lui-même géré un MSP pendant plus de 9 ans lui permet de connaître et de comprendre les enjeux auxquels les MSP actuels sont confrontés.

Son expérience d’architecte de solution en cybersécurité lui permet, avec le soutien de l’équipe chevronnée de Secur01, d’assurer que chaque entreprise soit protégée contre les menaces les plus récentes en présentant un portrait clair de leur posture de cybersécurité et de conformité réglementaire pour une prise de décision basée sur les risques réels.

15 h 30 - Discours express - Cyberswat

15 h 40 - Discours express - VARS

Sécurité TI avec Maurice Côté

Sécurisation de l'accès privilégié : une perspective pour les gestionnaires TI

Maurice Côté

VP produit

https://devolutions.net/fr/En tant que VP des produits chez Devolutions, Maurice travaille en étroite collaboration avec des analystes, des clients et des partenaires d’affaires pour rester au fait des dernières technologies de gestion des identités et des accès privilégiés. Son savoir encyclopédique en matière de PAM est une ressource précieuse pour l’entreprise et il travaille actuellement à parfaire ses connaissances en ce qui a trait au principe de confiance zéro. Maurice excelle dans l’implémentation de fonctionnalités adaptées aux besoins de toutes les entreprises, quelle que soit leur taille.

22 mai à 16 h 00

Sécurisation de l'accès privilégié : une perspective pour les gestionnaires TI

Cet atelier est conçu pour les gestionnaires TI désirant renforcer la sécurité des accès privilégiés conformément aux recommandations de Microsoft. Nous explorerons comment une solution efficace de gestion des accès privilégiés (PAM) peut être cruciale pour protéger les ressources les plus sensibles d'une entreprise. L'atelier couvrira les principes clés des recommandations de Microsoft, démontrant comment notre produit PAM se conforme avec ces pratiques pour offrir une sécurité robuste et adaptable.

Cybersécurité avec Ronaldo Neves

Optimisation des autorisations dans Microsoft : Gestion simplifiée avec 365 Permission Manager

Ronaldo Neves

Consultant en prévente

https://www.hornetsecurity.com/fr-ca/Ronaldo Neves est consultant en prévente chez Hornetsecurity. Toujours à l’affût des nouvelles tendances et technologies du domaine, Ronaldo s’appuie sur sa vaste expérience en gestion d’environnements M365 pour servir au mieux les intérêts de nos partenaires et clients. En implémentant les solutions de Horneysecurity, il renforce leur posture de sécurité et les aide à se prémunir contre les cybermenaces.

22 mai à 16 h 00

Optimisation des autorisations dans Microsoft : Gestion simplifiée avec 365 Permission Manager

Explorez les fonctionnalités de 365 Permission Manager, lesquelles permettent aux administrateurs de gérer efficacement les autorisations à l’échelle du tenant. Apprenez comment cette solution intuitive offre une visibilité granulaire, des contrôles avancés et une automatisation intelligente pour sécuriser et optimiser l’accès aux ressources dans votre environnement Microsoft 365.

Stéphane Auger

Vice President, CTO

https://www.equipemicrofix.com/22 mai à 16 h 00

Renforcez la sécurité de votre infrastructure informatique avec la norme CAN/CIOSC 104:2021

Quiz Kahoot -Tester vos connaissances

Spectacle d'humour avec Louis T.

Louis T.

Humoriste

https://louist.ca/Reconnu pour la qualité de ses textes et de son humour, Louis T fait rire et réfléchir autant sur scène que sur les réseaux sociaux. Auteur et concepteur, il présente des œuvres bien ficelées, dans lesquels il aime présenter les deux côtés de la médaille (ou plutôt taquiner les gens des deux côtés de la clôture!). Ses one-man show Objectivement parlant et Vérités et conséquences lui ont permis de récolter quatre nominations au gala des Olivier. En 2020, il a rassemblé ses réflexions « pandémiques » pour en faire Les actus à Louis T, un balado web devenu tournée de spectacles autoproduits, puis présenté sous la forme d’une revue de fin d’année. La captation finale, judicieusement intitulée Sexe, politique et pandémie est d’ailleurs disponible gratuitement sur YouTube. Louis T se tient également bien occupé au petit écran, on a pu le voir comme collaborateur régulier à l’émission Le monde a l’envers à TVA et pour Télé-Québec, il a préparé les documentaires Apprenti Autiste et Aiguille sous roche. Il anime également depuis trois ans Louis T veut savoir sur la chaîne Savoir Média. À la radio, on peut l’entendre comme collaborateur régulier sur ICI première à l’émission La journée est encore jeune.

22 mai à 20h

Revue d'actualité humoristique

Louis T revient sur les enjeux et nouvelles ayant marqué l'actualité de la dernière année. Fort de son expérience de plus d'une centaine de représentations, Louis T a su trouver l'équilibre entre blagues, réflexions et quelques cabotinages, parce qu'il s'agit avant tout d'un spectacle d'humour.

Une attention particulière a été porté pour s'assurer d'un spectacle accessible à tous; des mordus d'actualités, à ceux n’ayant pas ouvert le journal depuis... quelques temps.

Conférence présentée par Microsoft / Cybersécurité à l’ère de l’IA générative: Revue des tendances, opportunités et menaces

David-Alexandre Thibault St-Pierre

Spécialiste – sécurité et conformité

David-Alexandre Thibault St-Pierre est Spécialiste en sécurité & conformité chez Microsoft. Au quotidien, David-Alexandre aide les ministères, organismes et municipalités du Québec à renforcer leur posture de sécurité en assurant l’acquisition, le déploiement et l’optimisation d’outils modernes qui s’appuient sur le nuage et l’IA générative.

Fort de son expérience en déploiements infonuagiques de grande envergure, M. Thibault St-Pierre fait partie de divers groupes de travail et communautés avec lesquels il établit des meilleures pratiques en matière de partage, de sécurité et de conformité des données gouvernementales dans le nuage.

23 mai à 8 h 30

Cybersécurité à l’ère de l’IA générative: Revue des tendances, opportunités et menaces

Dans un proche avenir, le succès technologique d’une entreprise dépendra de sa capacité à maximiser les bénéfices et opportunités qu’offre l’intelligence artificielle. Joignez-vous aux spécialistes en sécurité de Microsoft pour une conversation captivante sur les cybermenaces, les enjeux et les possibilité de l’IA en ce qui a trait à la cybersécurité. Découvrez la vision et la stratégie de Microsoft en matière de sécurité de bout en bout, de cybersécurité basée sur l'IA générative, et comment sécuriser et gouverner l’IA.

Miryama Abdulaziz

Spécialiste – sécurité et conformité

Miryama a nouvellement été nommée Spécialiste en sécurité et conformité chez Microsoft. Dans son mandat précédent, elle avait pour objectif principal d’aider les revendeurs partenaires de Microsoft spécialisés en cybersécurité au Canada à établir leur pratique de cybersécurité et à développer leurs offres techniques associées.

Passionnée par le travail social et le développement durable, Miryama participe à de nombreuses initiatives volontaires à Montréal. Ainsi, Miryama réunit sa passion et sa profession pour mieux soutenir les organismes locaux.

MSP avec Félix Latour

Déchiffrer la performance des MSP : Stratégies financières et KPI incontournables

Félix Latour

Expert en finance des MSP

https://www.controleur.ca/Félix Latour, passionné de technologie et expert en finance des MSP, compte plus de cinq ans d’expérience en comptabilité spécialisée. Dirigeant d’une équipe avant-gardiste en contrôle financier, il rehausse l’accompagnement comptable des entrepreneurs grâce à une analyse d’indicateurs de gestion et une stratégie financière adaptée. Grâce au travail de son équipe multidisciplinaire, il prône une approche directe et formatrice avec les dirigeants d’entreprise pour propulser leur croissance.

23 mai à 9h40

Déchiffrer la performance des MSP : Stratégies financières et KPI incontournables

Cet atelier est conçu spécifiquement pour les professionnels désirant maîtriser les leviers de succès financier dans un environnement compétitif. Son objectif est de renforcer vos connaissances en finance, adaptées spécifiquement à votre secteur d’activité. Nous y dévoilerons les meilleures stratégies pour une gestion financière efficace, ainsi qu’un ensemble de ratios financiers essentiels pour stimuler la croissance de votre entreprise.

10 h 20 - Discours express - GoSecure

10 h 30 - Discours express - EcoSysIP

Steve Lavoie

Directeur des TI et de la cybersécurité

https://www.mmbs.ca/Steve Lavoie a déjà été conférencier dans plusieurs événements tels que le SeQCure (Édition 2024 Infusé) ou encore au HackFest ( Hackfest 2024 | Talks, Villages and CTFs (October 11 - 12) | Trainings (October 7 - 8 - 9 - 10) | Largest hacking event and community in Canada | Quebec City, Canada).

Il a aussi été invité à participer au podcast PolySecure (PolySécure Podcast - Épisodes).

23 mai à 10 h 40

Réaction aux incidents en PME

Dans cet atelier seront mises en place les assises théoriques de la gestion d’incidents en petite entreprise. Ainsi, vous disposerez de notions et d’outils concrets pour mieux gérer les cybermenaces au quotidien.

Charles F. Hamilton

Directeur exécutif de la sécurité offensive

23 mai à 10 h 40

Attaques sophistiquées en 2024

Panel de discussion - Cercle numérique / Comment implémenter un processus de conformité à la Loi 25

Un regroupement d’experts pour vous aider à mieux gérer les données personnelles dans votre organisation

https://cerclenumerique.com/23 mai à 11h20

Comment implémenter un processus de conformité à la Loi 25

Plusieurs entreprises tentent d’implémenter la Loi 25 de façon stricte, c’est-à-dire en adhérant à ses critères de base. Toutefois, lorsqu’il est question de lois, il n’est pas suffisant de les respecter à la lettre; il faut aussi en comprendre l’intention.

Quelles sont les étapes à suivre pour assurer la mise en conformité de votre entreprise à la Loi 25?

L’implémentation de stratégies complémentaires aux TI pourrait-elle faciliter votre mise en conformité et ainsi vous permettre de mieux respecter l’intention de la Loi?

Quelles sont les trois questions à poser aux différents experts qui vous entourent pour implémenter un processus de conformité?

Hugo Lambert

Cofondateur et PDG de LPR Technologies

https://lprtechnologies.com/

Multientrepreneur et consultant senior en technologies de l’information, possédant plus de 25 ans d’expérience, il se démarque par ses compétences en infrastructure et cybersécurité ainsi que ses valeurs basées sur le respect, l’écoute et la coopération. Leader dans l’âme avec une énergie positive, mais préoccupé par les cybermenaces sur les PME, il a collaboré en septembre 2021 à la création du Cercle Numérique où ses expertises en TI et en cybersécurité sont mises de l’avant.

Jean-François Latreille

Avocat, Dubé Latreilles avocats inc.

Spécialisé en droit de la vie privée et droit de la cybersécurité, il aide les entreprises à minimiser les risques inhérents aux technologies de l’information (gouvernance, contrats, assurances, plan d’urgence, etc.) et à se conformer aux lois applicables en matière de protection des renseignements personnels.

Patrick Howe

PRP, ARP, président de CONSULAT relations publiques

Patrick Howe, PRP, ARP, est le président de CONSULAT relations publiques, un cabinet de services et conseils stratégiques qu’il a cofondé en 2015. Il est spécialisé en affaires publiques, relations avec les médias et dans la gestion de crises médiatiques. Il est agréé en relations publiques par la Société canadienne des relations publiques (SCRP) et détient la marque de reconnaissance PRP de la Société québécoise des professionnels en relations publiques (SQPRP). Son opinion est régulièrement sollicitée par des médias d’information. Ces derniers mois, on a pu l’entendre notamment sur les ondes du 98,5 FM, à LCN, au TVA Nouvelles et lire son opinion dans Le Devoir ou La Presse.

Philippe Chevalier

Co-fondateur de l’agence Sarx Inc.

Philippe Chevalier est co-fondateur de l’agence Sarx Inc, détectives privés dédiés aux enquêtes de déloyauté, fraudes et cybermenaces sur les entreprises. Sarx travaille également avec une Intelligence artificielle enquêtrice, éduquée aux enquêtes sensibles. Sarx monte au front et au contact des hackers. L’agence applique une méthode Sun Tzu et connaît ses adversaires pour mieux les voir venir, saisir leurs modes opératoires, motivations, et ainsi mieux les combattre.

Eric Caouette

Vice-président du développement de marché national et international, Coginov

Avec plus de 25 ans d’expertise en poche, il a rejoint l’équipe chevronnée de Coginov il y a maintenant 4 ans. Il est créatif, énergique et toujours à l’écoute. Il est constamment à la recherche d’une opportunité d’aider ses clients, que ce soit en proposant des solutions de son arsenal, ou en recommandant des collègues rencontrés en cours de route. Cela lui a permis de développer des partenariats solides dans de nouveaux domaines, dont celui de la sécurité des données et de la conformité, ce qui l’a mené à participer à la création du Cercle Numérique en 2021, un partenariat dont il est très fier et où son expertise en développement est mise en valeur.

Anne Martel

Cofondatrice d’Alcor&Mizar

Anne Martel, cofondatrice d’Alcor&Mizar, une entreprise spécialisée dans l’accompagnement stratégique et la gestion de portefeuilles d’assurances de dommages, s’appuie sur plus de 30 ans d’expérience dans le secteur des assurances de dommages. Alcor&Mizar privilégie une approche exclusivement consultative, sans vente de produits d’assurance. Anne Martel exploite sa connaissance approfondie du domaine pour négocier et améliorer les primes et couvertures d’assurances des entreprises. Grâce à son parcours particulier, elle a été courtière en assurances, experte en sinistres, gestionnaire de risques diplômée, ainsi que propriétaire de son propre cabinet de courtage pendant plus de 20 ans. Avec l’essor des assurances contre les cyberrisques et la cybersécurité, son équipe collabore étroitement avec les acteurs technologiques pour atteindre un objectif commun : la protection des entreprises et des informations qu’elles détiennent.

Lunch / Panel de discussion

Cybersécurité avec Martin Paré

Choisir son modèle d’opérations de sécurité : SIEM vs MDR de produit vs MSP/MSSP

Martin Paré

Prévente technique

https://arcticwolf.com/fr/Martin est dans les domaines des TI depuis plus de 20 ans, autant du côté client, partenaire et manufacturier dans le domaine de la virtualisation, la protections des données et la sécurité.

23 mai à 13h 30

Choisir son modèle d’opérations de sécurité : SIEM vs MDR de produit vs MSP/MSSP

Nous allons explorer les différents modèles d’opérations de sécurité disponibles de nos jours et en regarder les avantages et les inconvénient.

Conférence de fermeture présentée par Gabrielle Botbol / L’essence invisible : Comment les soft skills transforment la cybersécurité et redéfinissent l’avenir des métiers techniques

Gabrielle Botbol

Pentester chez Desjardins

23 mai à 14 h 40

L’essence invisible : Comment les soft skills transforment la cybersécurité et redéfinissent l’avenir des métiers techniques

Ces dernières années, les compétences non techniques, communément appelées « soft skills », ont pris le devant de la scène dans le monde de la cybersécurité. Ces aptitudes, dont l’importance est trop souvent sous-estimée, ont le potentiel de révolutionner notre manière de conceptualiser les enjeux techniques. Durant la conférence, vous découvrirez comment les soft skills permettent de stimuler les esprits novateurs, d’améliorer la productivité et de renforcer la résilience. Joignez-vous à nous pour en apprendre davantage au sujet de l’influence qu’ont les soft skills sur l’avenir des métiers techniques.

Informations

Si vous avez des questions, communiquez avec notre gestionnaire événementiel, Jenny Knafo, qui vous répondra avec plaisir.

2 JOURS - 22 & 23 MAI, 2024

Centre de congrès de Saint-Hyacinthe

1325 Rue Daniel - Johnson O, Saint-Hyacinthe,

Québec J2S 8S4, Canada

Nous joindre

| Nom: | Jenny Knafo |

| Téléphone: | 1 514 705-5283 |

| Courriel: | events@devolutions.net |